Digitalisering

Spionvirus hot mot Sverige

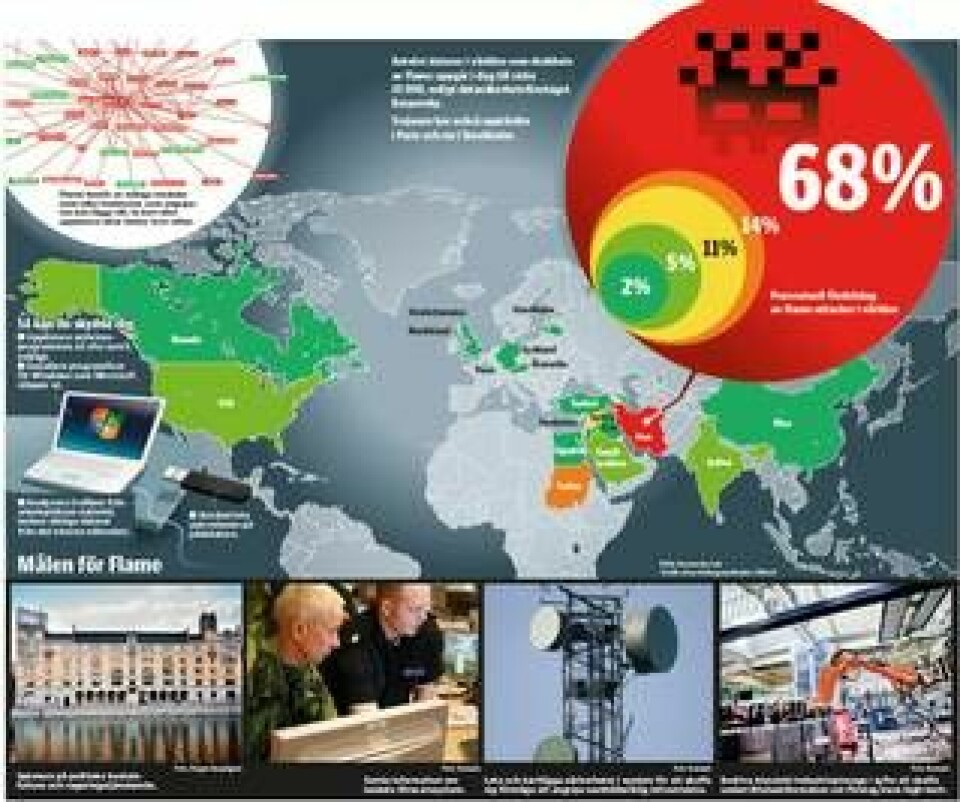

Spionprogrammet Flame har för första gången hittats i Sverige. Det misstänks ha utvecklats av USA och Israel för att spionera på andra stater och har tidigare spridits främst i Mellanöstern. Nu hotar det Sverige.

I maj i år upptäcktes Flame, som beskrivs som det mest avancerade cybervapnet hittills, på datorer i Iran och andra delar av Mellanöstern.

Spionprogrammet är 20 gånger större än kända Stuxnet, som 2010 slog mot iranska kärnanläggningar. Flame kan liknas vid en låda med verktyg som kan användas för att oupptäckt ta sig in i datorer, stjäla information och leta sårbarheter.