Övriga nyheter

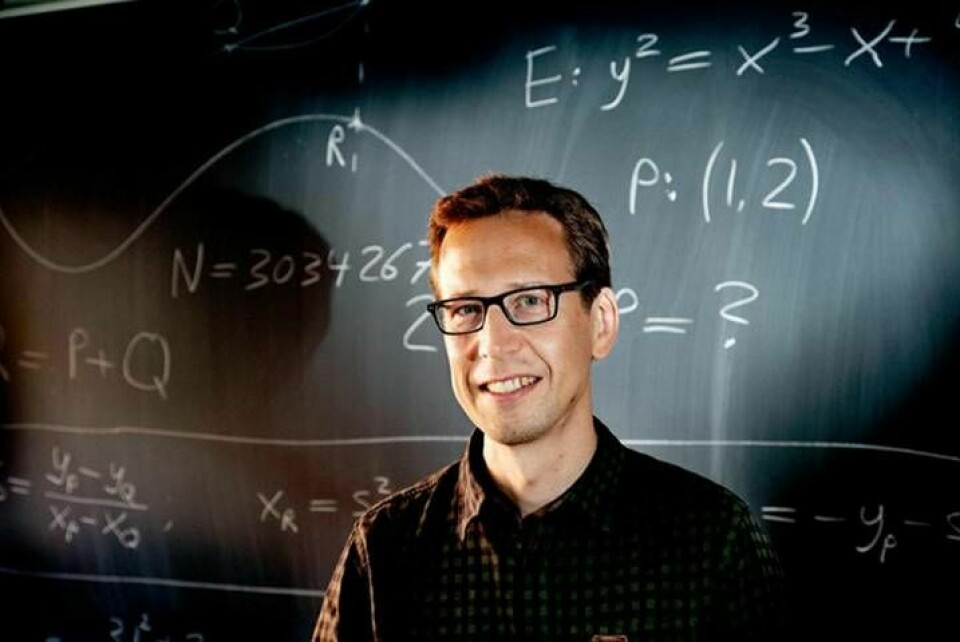

Han knäckte Salanders krypteringsgåta

En matematikprofessor från Uppsala hjälpte författaren David Lagercrantz att lösa den avancerade krypteringsgåtan i nya Millenniumboken ”Det som inte dödar oss”. Ny Teknik kan berätta hur det gick till.

Millennium-trilogins upphovsmakare Stieg Larsson var väl insatt i datortekniken och hackerkonsten. David Lagercrantz plockar i sin efterföljande, nya roman upp stafettpinnen och låter hackern Lisbeth Salander ta sig in hos den mäktiga amerikanska underrättelsetjänsten NSA.

Lagercrantz skildrar säkerhetsluckor i it-system, spionvirus, industrispionage, artificiell intelligens, primtalsuträkningar – och uppehåller sig även kring krypteringsteknik.